Moderní auta jsou plná elektroniky, která ve stále větší míře dokáže zasahovat do řízení nezávisle na vůli řidiče. Automobilky i zákonodárci to prezentují jako pokrok k bezpečí: „věřte počítačům, ochrání vás před lidskou chybou”.

Veřejnost včetně té automobilistické žije v pevné víře, že je to bezpečné. Jenže na odborných přednáškách, seminářích a konferencích se zcela vážně probírají přesně takové možnosti reálného ovládnutí aut hackery, jaké většina veřejnosti považuje za nemožnost a paranoiu odtrženou od reality. A jednu takovou přednášku bych zde rád shrnul.

Proběhla 18. dubna 2018 a nesla název „Zabezpečování ‚připojených‘ aut – jaké jsou největší zranitelnosti?”. Přednášeli na ní Colin Bird z IHS Markit (dříve Jane’s), expert na automobilový software a aplikace, a Chris Clark, principal security engineer z firmy Synopsys, která vyvíjí a dodává řídící jednotky a SW do aut. Třetí pohled, zaměřený na reakci automobilek na hrozby, přednesl Mike Borza opět ze Synopsys.

Řízení auta je již řadu let v rukou ECU a throttle-by-wire, a EU nejen přikazuje povinnou integraci asistentů, ale navíc plánuje „ambiciózní” povinnost mít asistenty schopné zasahovat do řízení v každém autě.

Pro pohodlí uživatelů aut zároveň počítače dostaly schopnost auto samostatně řídit kvůli „automatickému parkování” – to však jako prerekvizitu vyžaduje paralelní možnost počítačem ovládat volant (drive-by-wire kanál) i plyn a brzdy (gas/brakes-by-wire). Zároveň v autech začala masivně boptnat zábavní elektronika: hudba, displeje, navigace, aplikace. A uživatelé začali požadovat propojený svých „smart” a „wearable” zařízení s auty. Výsledkem jsou digitalizovaná „Connected” auta, která komunikují s vnějšími elektronickými zařízeními a/nebo internetem.

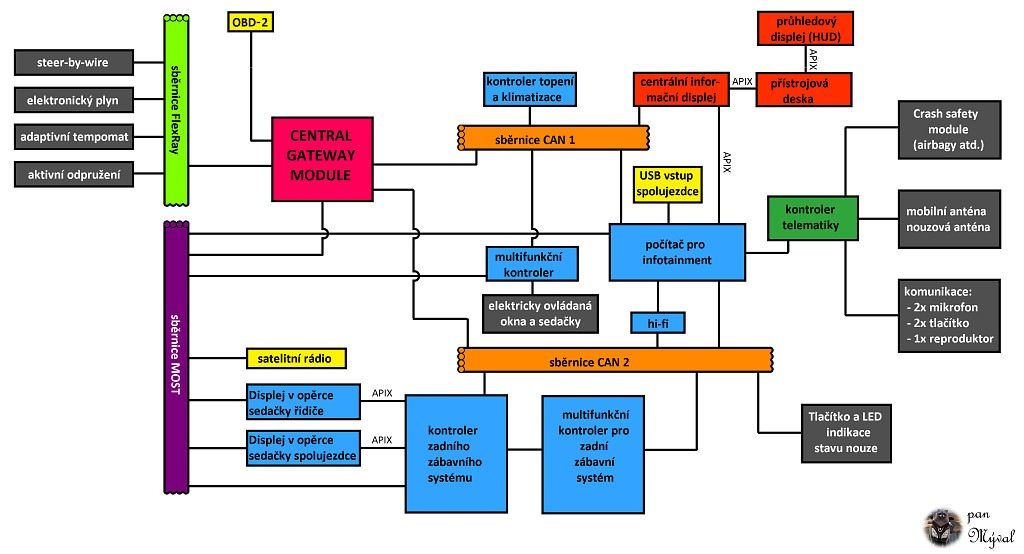

Elektronika klíčová pro bezpečné ovládání auta a elektronika pro zábavu přitom nejsou nijak fyzicky odděleny: jsou propojeny a komunikují po těch samých sběrnicích. Toto je můj překlad (a předělávka) schéma na úrovni modulů, které na přednášce promítli a které ukazuje architekturu „nového luxusního evropského automobilu” (nápověda: které nové auto z EU má zároveň všechny asistenty vč. adaptivního automatu, a k tomu plně aktivní odpružení?)

Každý kus softwaru přitom obsahuje nejrůznější defekty – a některé z těchto defektů mohou být využity k narušení bezpečnosti. Tyto tzv. zranitelnosti umožňují útočníkům softwarově napadnout auto a ovládnout jeho dosažitelné systémy, nakonec včetně ovládání vozu. Je pro to nutná jediná podmínka: něco, přes co se útočník připojí na sběrnice auta. Tzv. „entry point”.

Většina motoristů žije ve šťastné iluzi, že pokud jsou v našich autech nějaké „entry points”, jsou dosažitelné pouze pokud se hacker fyzicky dostane do kabiny či pod kapotu. Jenže to není zdaleka taková pravda, a to tím spíše, že neustále přibývá komunikačních rozhraní mezi autem a internetovými či mobilními sítěmi. Od roku 2013 bylo v USA provedeno mnoho recallů aut (svolání aut do servisu kvůli kritické chybě) kvůli bezpečnostním dírám v softwaru: v roce 2017 představoval vadný software příčinu 89% všech recallů.

První otázka – jak reálně zranitelná jsou dnešní auta hackováním?

V roce 2013 dokázali výzkumníci hacknout sběrnici CAN a tím ovládnout řízení vozidla. Sběrnice CAN je totiž propojená s diagnostickým portem OBD-2, který je povinně ve všech nových autech. Zároveň CAN nemá vůbec nijak implementovanou autorizaci nebo kontrolu přístupu. Z toho plyne, že kdokoli se fyzicky dostane k OBD-2 portu, může na sběrnici CAN poslat jakýkoli příkaz chce a tím perspektivně ovládnout celý vůz – pokud není dost dobře zabezpečen na úrovni jiných systémů.

To vede mnohé k pocitu, že pokud uchrání OBD-2 port, jsou zcela v bezpečí. Není to pravda.

Už roce 2015 dokázali výzkumníci Charlie Miller a Chris Valasek bezdrátově zvnějšku, aniž by strkali kabel do OBD-2 portu, přes internet napadnout Jeep Cherokee. Dokázali se totiž přes síť připojit na infotainment Jeepu, a skrze něj se dostat k posílání libovolných CAN příkazů. Například chrlit ostřikovací kapalinu na sklo v takovém množství, že ji stěrače nestíhají sbírat a vy jste na dálnici prakticky slepí:

K tomu mohli ohlušit řidiče neztlumitelnou hudbou hrající naplno a mrazit jej nevypnutelnou ledovou klimatizací též puštěnou naplno. Fyzické ovládací voliče jsou totiž jen vstupy do softwaru, který si s nimi může dělat co chce – například je ignorovat. Vrcholem internetových útoků na Jeep ovšem bylo, když Miller s Valaskem z pohodlí gauče u sebe doma přikázali Jeepu jedoucímu po dálnici, aby zpomalil na rychlost pod 40km/h aniž by s tím řidič mohl cokoli dělat a aniž by plynový pedál reagoval. Zřejmě totiž přepnuli vozidlo do režimu parkovacího asistenta, kdy jede pomalu podél krajnice a hledá mezeru na zaparkování.

A konečně zlatý hřeb byla naprostá krádež řízení na dálku, pokud Jeep jel pomalu (zřejmě zneužití parkovacího asistenta). Potom dokázali trhat volantem nezávisle na vůli řidiče o 180°, nebo také úplně deaktivovat brzdy – můžete šlapat na pedál jak chcete a vůbec nic se neděje:

Nebezpečí pominulo když řidič vypnul a zapnul zapalování klíčkem – auto se pak zresetovalo.

Pamatujete na starý vtip, kde Bill Gates radí zkusit „vystoupit a zase nastoupit do auta”, že třeba po „restartu” začne fungovat? Jak se auta (a všechno ostatní) stává softwarem, vtip se stává realitou.

Hackerský postup, který Miller s Valaskem předvedli byl přitom reálně využitelný zločinci mimo laboratorní podmínky, což si vynutilo svolání a opravu softwaru v 1,400,000 vozů. Jenže jak sami Miller a Valasek konstatují, „my jsme jen dva chlápci s jedním autem. Nemůžeme prověřit všechna auta.”

V roce 2016 se, opět na Jeepu Cherokee ’14 a opět Millerovi s Valaskem, podařilo ovládnout plynový pedál a volant, takže hackerským útokem dokázali nastavit plný plyn a razantně cuknout volantem tak, aby autem smýkli do protisměru (steer-by-wire modul původně určený pro automatické parkování). Tento životu nebezpečný hack ale nedokázali provést na dálku – zřejmě i díky předchozí opravě SW – ale museli mít zapojený kabel do OBD-2 portu. Že by klídek a pohodička?

Nenechte se vysmát. Všimli jste si televizních reklam T-mobile na bezdrátový modul, který máte mít trvale zastrčený v OBD-2 portu svého auta, aby váš smartphone mohl zobrazovat údaje o motoru, dobíjení atd. jako americký bourák? Nebo různých jiných telemetrik do OBD-2? Pojišťovna Metro Mile (napojená na Uber) nabízí dnes tak módní pojištění „platíš kolik jezdíš”. Tato pojištění samozřejmě konvergují k tomu, aby pojišťovny měly přístup k telemetrickým údajům o autě – a to byl přesně případ Metro Mile.

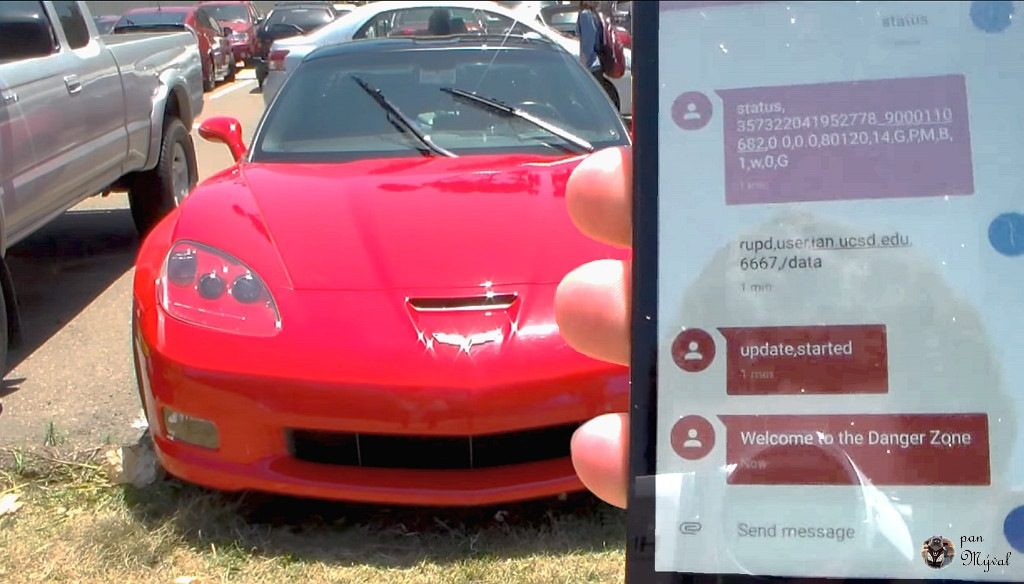

Každý pojištěnec musel mít v OBD-2 portu jejich telemetrický modul. Jenže modul obsahoval řadu kritických zranitelností a v roce 2015 tak výzkumníci z Kalifornské univerzity v San Diego dokázali skrze modul dálkově ovládnout vůz Chevrolet Corvette ’13 – stačila k tomu SMS zpráva zaslaná na modul v OBD-2. Nebylo nutné překonávat žádné zabezpečení, jenom poslat SMS ve správném formátu. SMS přikazovala, aby si modul z internetu stáhl a vykonal „aktualizační” soubor. A tento soubor již zřejmě obsahoval konvenční CAN příkazy, které modul poslal na sběrnici CAN autu, které poslechlo přesně jako bylo zkonstruováno:

Příkazy k aktivaci stěračů. Příkazy k aktivaci a deaktivaci směrovek. Příkaz k aktivaci brzd na dálku. Nebo naopak k odpojení brzd (v nízké rychlosti), takže řidič mohl opět šlapat na pedál jak chtěl a auto nebrzdilo. Kromě Corvette bylo takto možné ovládnout Ford Escape ’13 nebo Toyotu Prius, a seznam zranitelných vozů může být samozřejmě delší. Výzkumníci si myslí, že by takto šlo ovládnout prakticky jakýkoli vůz, v jehož OBD-2 portu je zapojen zranitelný modul pojišťovny. Metro Mile přitom zdaleka nebyla jediná pojišťovna která tento modul francouzské výroby vnutila tisícům řidičů. A ačkoli výrobce modulu tvrdí, že novější nebo dálkově aktualizované verze zranitelné nejsou, výzkumníci našli scanem na internetu tisíce zranitelných modulů.

Ještě horší než OBD-2 moduly zranitelné teprve poté, co někdo rozpitvá a odhalí jejich zranitelnosti, jsou smartphony propojené s auty. Mobilní aplikace, které automobilky nabízejí zákazníkům, jsou často naprosto neuvěřitelně nezabezpečené. Například v roce 2017 se ocitly v nebezpečí všechny vozy Hyundai, jejichž majitelé používali smartphonovou aplikaci Blue Link. Hackeři dokázali na dálku přečíst záznamy obsahující uživatelské jméno a PIN uživatele a GPS data o lokaci vozu, a auto díky nim najít, odemknout a nastartovat. Auto šlo dokonce nastartovat bezdrátově na dálku, pokud se hackující smartphone nacházel v určité vzdálenosti od něj.

Nebo jiný skandál, kdy se v USA ukázalo, že bývalí majitelé přeprodaných aut se stále mohli připojit k autu, které jim již nepatřilo, a na dálku jej odemykat. „Cloudová” aplikace, přes kterou smartphony komunikovaly s auty, totiž dostatečně bezpečně nesmazala oprávnění minulých majitelů: pouze je schovala. To je mimochodem v moderním IT normální – třeba Facebook nebo Google také fyzicky nesmažou vaše příspěvky či maily, pouze je navenek označí za smazané pro vás ale stále si je archivují na svých serverech. Propojit své auto se smartphonem prostě může jen… Opravdu velký optimista.

Samostatnou kategorií jsou systémy „keyless entry” a bezklíčového zapalování. V roce 2016 bylo poprvé průkazně zdokumentováno, že hackování aut reálně využili zločinci. Získali kopii softwaru DealerCONNECT, přijeli k autu které chtěli ukrást a které bylo „keyless”, a svým notebookem přeprogramovali řídící jednotku vozu tak, aby se auto nechalo odemykat a nastartovat generickým klíčem/kartou. Párek zločinců takto ukradl 30 aut značek Dodge a Jeep, dokud je Policie nechytila přímo při činu. To ale není vše: vyšetřovatelé věří, že podobnou metodou bylo ukradeno přes 100 dalších vozidel konsorcia Fiat-Chrysler, která byla vzápětí převezena do Mexika.

GM vydalo bezpečnostní záplatu, kterou si uživatelé ovšem museli nainstalovat z USB flashek – tzn. na tyto vozy alespoň nejde „pushnout” hackerský „update” bezdrátově.

Co ale více, vzpomeňte si na první skandál „in the wild”: co musel udělat tester, kterému Miller s Valaskem hacknuli auto, aby nad ním obnovil kontrolu a přestal být „sedící kachnou na dálnici”? Vypnout a zapnout zapalování. Fajn, ale co když namísto zapalování s fyzickým otáčením klíčku a odpojováním elektřiny máte jen tlačítko, které je jen softwarové? Potom je možné softwarově zajistit, abyste takto nic nevypnuli.

V roce 2017 ještě Kevin Mahaffey z Lookoutu a Marc Rogers z Cloudfare dokázali bez OBD-2 ovládnout řízení Tesly model S přes zábavní systém. Fyzicky se na to připojili k autu přes ethernet, což je klíčový je důkaz, že zábavní systém a kritické ovládání auta jsou natolik propojené, že je možné se skrze infotainment prohackovat k ovládnutí vozu. Mahaffey s Rogersem dokázali Teslu přes infotainment totálně vypnout, odemykat a zamykat dveře, spouštět a vysouvat okna, nebo manipulovat s rychloměrem.

Další hrozbou je ransomware v autech: jako viry dokáží zablokovat počítač a nutit vás zaplatit „výkupné”, abyste se dostali ke svým datům, nezabezpečená „Connected” auta bude možné znehybnit dokud nezaplatíte výkupné, aby se vám dopravní prostředek za stovky tisíc přeměnil z hromady šrotu nazpět na užitečné vozidlo.

A konečně, automobilky a tajné služby se reálně obávají, že hacknutými autonomními auty teroristé mohou páchat „dálkové útoky” najížděním do davů v západních městech, přičemž jak posádka auta, tak chodci by byli bezmocní a takové útoky by šlo provádět velmi levně. Co více, pro teroristy (či světově proslulé severokorejské hackery, kteří to mohou nabídnout jako placnou službu aby vydělali cenné valuty KLDR) by se to obešlo prakticky bez rizika. Paradoxně tak snahy EU a aktivistů protlačit na řidiči nezávislé systémy, které převezmou řízení a fyzickému teroristovi zabrání najet s ukradeným kamionem do davu, mohou být zneužity k tomu, aby vůz najel do davu aniž by bylo nutné jej fyzicky krást, a řidič se na to jen bezmocně díval.

Druhá otázka – jaké jsou ve dnešních autech Entry points pro útok hackerů?

V prvé řadě jsou tu bezdrátová připojení „infotainment” systémů. Všechny Wi-Fi sítě je nutné považovat za nebezpečné: první „zabezpečený” protokol WEP, který mnoho zařízení používá jako výchozí, byl prolomen v roce 2001. Jeho náhrada, protokol WPA, byl prolomen v roce 2013. A doposud nejrozšířenější a za nejbezpečnější považovaný protokol WEP2 byl prolomen v roce 2017. Mezi tím byl ještě v roce 2016 prolomen standard WPS, tj. pokud jakákoli Wi-Fi síť umožňuje připojit se k ní pomocí zmáčknutí tlačítka. Jistě, vznikl protokol WPA3, ale ten zatím podporuje minimum zařízení a téměř jistě nebude retrofitován do většiny těch starých.

Bluetooth na tom není o nic lépe: všechny verze trpí kritickými zranitelnostmi a jediné spolehlivě zabezpečené bluetooth připojení je vypnuté bluetooth připojení. Většina uživatelů hřeší na něco jiného: spoléhají na to, že bluetooth má krátký dosah a díky frequency-hoppingu zabere jistý čas, než je zařízení s BT odhaleno, natož napadeno. Jenže všechny vaše zkušenosti s BT jsou založeny na legálních zařízeních, která musí splňovat přísné zdravotní normy pro výkon a zisk vysílačů. Hackerům jsou ovšem nějaké normy SAR úplně ukradené a proto mohou útočit z podstatně větší dálky. Důkaz? Husarský kousek z konference DEFCON: bezkontaktní RDIF karty jako jsou vaše kreditky, které lze „normálně” přečíst maximálně na 5 cm, tam hackeři úspěšně četli ze střechy hotelu vzdálené 21 metrů! Prostě měli výrazně silnější vysílač, než čtečky karet v supermarketech a na dveřích hotelů. Slabší bratříček této RFID bestie četl karty z kapes kolemjdoucích na 1 metr, tj. 20x více než má být limit.

Tím ale nekončíme. Stále více aut je vybaveno systémy pro „online update” svého řídícího SW – právě proto, aby výrobci mohli opravit jejich software na dálku a nemuseli svolávat auta do servisů nebo nutit uživatele hrát si s USB flashkami. Některé luxusní modely podobně updatují mapy v palubní navigaci. Jenže každý systém, který má zlepšit zabezpečením stahováním záplat a vylešpení od výrobce, může mít vlastní zranitelnost a být zmanipulován tak, aby si stáhl a nainstaloval naopak škodlivý software od hackera. Microsoft by mohl vyprávět.

Úplně nejhorší jsou ale systémy propojující moderní auta s chytrými telefony. Smartphony jsou jedněmi z nejzranitelnějších počítačů na světě: OS Android získal anti-cenu „nejnezabezpečenější OS roku 2016” a podle studie University of Cambridge bylo 87% ze vzorku 20,000 androidích smartphonů nezabezpečeno proti „kritickým” bezpečnostním chybám. Na starší Androidy existuje až 800 zranitelností.

Proč tedy útočit přímo na „entry points” v autě, když je možné mnohem snázezaútočit na smartphone a přes něj jako prostředníka pak napadnout klíčové součásti auta? Ukázkou může být Nissan Leaf a mobilní aplikace NissanConnect EV: tu šlo hacknout a na dálku ovládat klimatizaci a topení (a tím elektromobilu vybít baterii), nebo si zkopírovat záznamy o pohybu vozidla GPS a timestampech (to by bylo užiečné např. pro únosce nebo vykradače domů.) A pak je tu již výše zmíněný Blue Link Hyundai kterým bylo možné najít a ukrást auto. Nebo jiné děravé mobilní aplikace GM a dalších automobilek.

Třetí otázka – co dělají výrobci aut pro zabezpečení kritických systémů?

Jakkoli je všechna elektronika v autě propojena dohromady, pro životně důležité (nebo životu nebezpečné) elektronické systémy jako Steer-by-wire (u všech aut s aktivním parkovacím asistentem či autonomií), Adaptivní tempomat apod. se používají bezpečnější sběrnice jako FlexRay, zatímco pro Infotainment se používají sběrnice jako MOST. Všechno je to propojené sběrnicemi CAN, ale alespoň minimální překážku hackerům to do cesty staví.

Procesory a mikrokontrolery, které se nachází na rozmezí jednotlivých systémů či sběrnic, jsou navíc v poslední době vybavovány firewally. Nejprve statickými, ale vzápětí se začaly prosazovat firewally adaptivní, které se snaží analyzovat sítový provoz a aktivně blokovat porty a vzdálené IP adresy, které vyhodnotí jako podezřelé.

Kromě toho se automobilky v poslední době snaží dostat do aut bratrance technologie HIPS známé z běžných počítačů (systém, který kontroluje jaké procesy se snaží něco dělat s kritickými součástmi operačního systému a ptají se na potvrzení, zda to skutečně chcete dovolit). Technologie IDPS neboli Intrusion Detection Prevention System se snaží takto hodnotit aktivitu „na síti” v autě autonomně a adaptivně. To ale vyžaduje velký výpočetní výkon, který je stále ještě těžké do aut dostat, a navíc výrobci doposud nedokázali zajistit 0% „false-positive”, tzn. ekvivalentu „křivého obvinění” kdy by IDPS zablokoval naprosto korektní software, aplikaci nebo síťový provoz.

V praxi se tedy většina úsilí věnuje hardwarovému a softwarovému zabezpečení přes kryptografické klíče a podpisy. Jestli si pamatujete vývojové stadium Windows Vista, tehdy šokující Longhorny, s jejich důrazem na koncept Trusted Computing, tímto směrem se vydaly automobilky. Hardware a OS prostě dovolí spuštění jen softwaru, který má digitální certifikát podepsaný důvěryhodnou certifikační autoritou. Jenže jak víme z počítačů, to není žádné samospásné řešení: útoků je celá řada, počínaje podvržením falešné certifikační autority. Tajné služby v čele s CIA vyvinuly celou řadu nástrojů pro přesně tento druh útoků, a tyto nástroje byly následně ukradeny a prodávají se na černém trhu.

Přirozenou součástí je sandboxing, tedy izolace jednotlivých běžících programu ve virtuálních kopiích hostitelského systému, kde si „zlý” program myslí, že zasahuje do hostitelského systému, ale ve skutečnosti jen neškodně upravuje svou virtuální kopii, která bude po ukončení programu smazána či zahozena. Sandboxing ale rozhodně není samospásný, existuje mnoho metod jak může „zlý” program ze sandboxu „utéct”.

Výrobci aut jsou ale v trochu lepší pozici, než uživatelé běžných OS: protože nemusí vyhovět tak široké uživatelské bázi, mohli si dovolit již předem naimplementovat rozdělení operační paměti systému a uživatele (KAISER) namísto jejich sdílení (KASLR), čímž kupříkladu omezili možnost zneužití hardwarových zranitelností procesorů od Intelu, AMD a ARM Cortex (tzv. „Meltdown” a „Spectre”).

No a konečně se automobilky snaží vypracovat systémové řešení na bázi procesů: do standardní metodologie vývoje kvalitního softwaru (tzv. „V-model“) byla zahrnuta IT bezpečnost na jednom z prvních míst do každé fáze návrhu a vývoje. Automobilky jmenovaly „Chief Security Officers” dostatečně vysoko v hierarchii firmy, aby propagovali bezpečný vývoj a bránili vývojáře před tlaky na ošizení bezpečnosti ve jménu ceny nebo dodržení termínů. A vznikají nové, dedikované normy SAE a ISO ohledně zabezpečení digitální elektroniky v autech.

Pár slov závěrem

Milovníci „pokroku” všechny přesvědčují, že elektronikou a asistenty nabitá nebo dokonce autonomní vozidla jsou jediná přijatelná budoucnost. Že prý přinesou mnohanásobné zvýšení bezpečnosti, možná nás dovedou až k „0 obětem dopravních nehod”, což je cíl mj. Volva. Nebo také Evropské Komise, která postupně zpřísňuje požadavky na automobilky aby do aut instalovaly jednak telemetrii „reportující” úřadům jak kdo jezdí (nyní vnucovaná pod záminkou sledování spotřeby), a jednak „asistenty” schopné aktivně zasahovat do řízení bez ohledu na vůli řidiče.

Někteří aktivisté za autonomii a nové technologie, jako redaktorka Roklen24 Adéla Lišková, se dokonce odvolávají na „analýzu” společností jako Deloitte a tvrdí, že odmítání autonomních aut je projevem iracionálních strachů a zpátečnických předsudků, kterým se dnes říká „Cognitive biases”. Odmítání autonomie je prý projev „status quo bias”, „endowment effect”, „loss aversion”, „risk miscalculation” a „availability heuristic”. Prostě: kdo nenaskočí na vlnu autonomie, toho moderní psychologie vykreslí jako hysterického, zpátečnického hlupáka, který vůbec nerozumí modernímu světu a zuby nehty se drží své pravěké jeskyně. Onálepkováno, vyřazeno z debaty, hotovo.

Je ale dobré si uvědomit, že tento mediální tlak a psychologické nálepkování je součástí naprosto přízemní, komerční kampaně. Firmy jako Google/Alphabet se svým Waymo, Uber a další chtějí vytlačit z trhu klasické automobilky a vydělat miliardy, a právě autonomní auta vidí jako nástroj, kterým toho docílí. Klasické automobilky zase vidí příležitost k přechodu na „ne-vlastnickou ekonomiku” resp. „model předplatného”, kde nikdo nic nevlastní a jen si věčně pronajímá úplně všechno, co potřebuje k životu – což umožňuje podstatně větší, stabilnější a trvalejší zisky, protože spotřebitel je pak rukojmí předplatného a musí platit a platit.

Každá mince má přitom dvě strany a „bezpečností” se dá argumentovat na obě. Jak snad ukázal tento článek, aktivní asistenti a autonomní vozidla přinášejí úplně nová nebezpečí. Ani zdaleka se nedá garantovat, že by ve světě plném autonomních aut bylo méně mrtvých. Ostatně stačí jen pár desítek „dálkově řízených” teroristických útoků, aby se ve státě s nula obětmi dopravních nehod skóre úmrtí po srážce s autem srovnalo s dobou před nástupem autonomie.

A to nemluvím o možnosti využít autonomní auta jako „chytré bomby na kolečkách”, které se experti také obávají. Zejména proto, že autonomní pancéřované VBIED není možné zastavit ničím menším, než protitankovou raketou nebo 20mm automatickým kanonem – a naopak je možné je poslat z velké dálky či dokonce zahraničí. Bude za 20 let na každých vánočních trzích parkovat Pandur a mířit na kolemjedoucí vozy kanonem? A to nemluvím o „výdobytku” ISIS, tzv. Stage 3 VBIEDs která není možné odhalit a zničit ze vzduchu a obráncům na zemi nechávají takřka nulový čas k reakci, takže vedou k „preventivní” střelbě po jakémkoli civilním autě které se hýbe. Pěkné vyhlídky pro „bezpečnost na silnicích”, pravda.

Po pár medializovaných smrtelných nehodách vyvolaných autonomními vozy – a následně prokázané snaze jejich provozovatelů mlžit a falšovat videa nehod např. jejich umělým ztmavením aby se vyvinili – se přitom v USA začala množit averze k autonomní mobilitě, a dokonce fyzické útoky na autonomní auta. „Nevyhnutelný pokrok” k autonomii tak možná zdaleka není tak „nevyhnutelný”, jak by si přály reklamní agentury Googlu, Uberu, GM a Fordu, a to bez ohledu na agitaci s nimi spřízněných analytiků a psychologů.

No a vy si v mezičase dávejte pozor na to, co strkáte do konektoru OBD-2 a na to, s čím se umí propojit vaše auto. A sledujte popularitu ručení „platíš kolik jezdíš”, která dříve či později u telemetrie napojené na OBD-2 skončí.

13.05.2018 Pan Mýval

Článek byl také vydán na blogu autora na serveru Autičkář.cz, k nalezení zde. S publikováním na D-F autor souhlasil.

16 888x přečteno

(227x známkováno, průměr: 1,25 z 5)

(227x známkováno, průměr: 1,25 z 5)